Web3'ün merkezi olmayan dünyası sürekli olarak saldırı altında, ancak saldırıların doğası evrim geçiriyor. Artık sadece akıllı sözleşme kusurlarını sömürmekle sınırlı olmayan kötü niyetli aktörler, zincirin en zayıf halkasını hedefliyor:bireysel geliştiriciyi. Yakın zamanda gerçekleşen ve bir topluluk üyesinin sofistike bir Web3 iş görüşmesi dolandırıcılığına düşürüldüğü ürkütücü olay, yeni ve sinsi bir taktiği ortaya koyuyor. Oyun basit ama etkiliydi: adaylardan, hassas verileri çalmak için tasarlanmış kod içeren, masum gibi görünen bir GitHub deposunu klonlamaları istendi. Bu durum, hem işe alım sürecindeki hem de açık kaynak güvenine olan bağımlılıktaki derin köklü zayıflıkları ortaya çıkardı.

Kötü Amaçlı Paketin Anatomisi

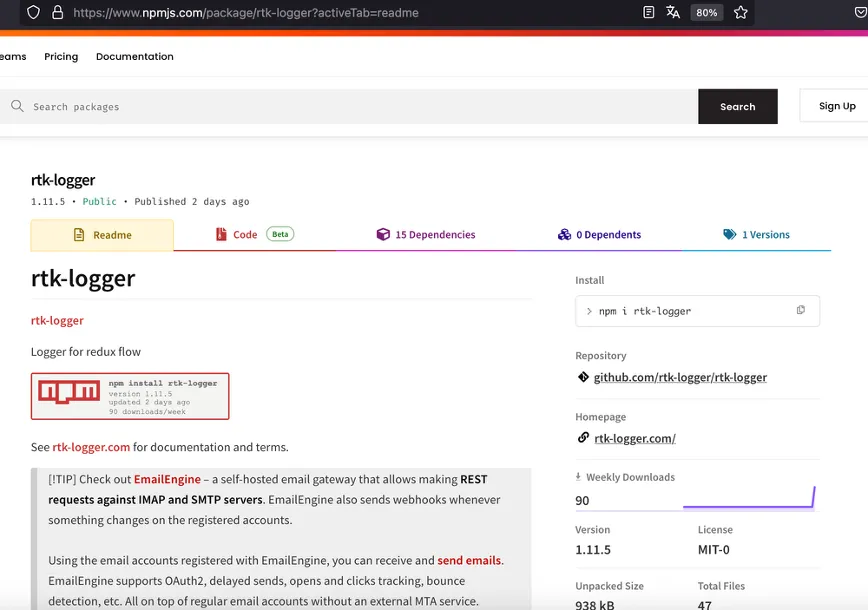

Saldırı şu tarihte doğrulandı:9 Ağustos 2025, bir topluluk üyesi, standart bir Web3 iş görüşmesi olduğuna inandığı sürece katılırken, GitHub deposunu klonlaması talimatı verildi:“EvaCodes-Community/UltraX.”Bu projenin içinde zehirli bir yük gizliydi: kötü amaçlı NPM paketi

rtk-logger@1.11.5.

rtk-logger@1.11.5 | Kaynak: SlowMist

Slow Mist Güvenlik Ekibi tarafından yapılan analiz, paketin tehlikeli yeteneklerini hızla ortaya çıkardı. Bu sadece sıradan bir veri hırsızlığı değil, tam ölçekli bir kimlik ve varlık hırsızlığı operasyonuydu. Kötü amaçlı kod, tarayıcı uzantısı verileride dahil olmak üzereve en önemlisikripto para cüzdan dosyalarıgibi kritik, son derece hassas verileri toplamak için tasarlanmıştı. Çalınan tüm bilgiler anında saldırganın sunucusuna yüklendi. Tehlikeyi daha da artıran ise, paketin ek kötü amaçlı yükleri indirme ve komutlarıuzaktan çalıştırmaişlevlerine sahip olmasıydı. Bu, saldırganlara gelecekte daha yıkıcı eylemler için bir arka kapı sağlamış oldu. Bu durum, kurbanın dijital varlıklarını boşaltmayı ve Web3 kimliğini tehlikeye atmayı hedefleyen açık bir örnek.

Açık Kaynak Paradoksu: Güven Krizi

Bu olay, açık kaynağınparadoksunu hatırlatan sert bir uyarı niteliğinde.Web3 ekosisteminde. Sektör, şeffaflık, işbirliği ve paylaşılan açık kaynaklı bileşenlere dayanma ilkeleri üzerine inşa edilmiştir. Ancak bu içsel güven, suistimal için kritik bir nokta haline gelmiştir. Saldırı temelde bir tedarik zinciri saldırısı şeklidir, ancak yaratıcı bir şekilde kurumsal bir kuruluşa değil, aktif olarak iş arayan bireysel geliştiricilere yöneltilmiştir.

Saldırganlar, bir adayın hızlı bir şekilde talimatları izlemesi ve teknik yeteneklerini göstermesi gereken iş görüşmesi gibi yüksek baskı ortamını kullanmaktadır. Bu bağlamda, geliştirici sağlanan deposunun güvenliğini sorgulamaya veya bağımlılıklarını denetlemeye daha az meyilli olur, böylece mükemmel ve yüksek değerli bir hedef haline gelir. Bu teslimat yöntemi, ironik bir şekilde büyük dijital varlıkların anahtarlarını barındırangeliştiricinin çalışma ortamınıgüvence altına almada sistemik bir başarısızlığı ortaya çıkarıyor. Eğer bir geliştiricinin ortamı tehlikeye girerse, projelerin bütünlüğü ve kullanıcı fonlarının güvenliği derhal tehdit altına girer.

Dikkat Çağrısı: Geliştirici Savunmalarının Güçlendirilmesi

Bu iş görüşmesi dolandırıcılığının ortaya çıkması tüm Web3 katılımcıları için büyük birgüvenlik uyarısıolarak hizmet etmelidir. Güvenlik ekibinin uyarısı basit ama hayati: geliştiricilerbilinmeyen GitHub projelerinekarşı son derece dikkatli olmalı vehassas ortamlarda kod çalıştırmaktan ve hata ayıklamaktan kaçınmalıdır..

Bu gelişen tehditlere karşı koymak için sektörün sıkı savunma uygulamalarını benimsemesi gerekiyor:

-

Geliştirme Ortamlarını İzole Edin:Geliştiriciler, özellikle işe alım sürecinde alınan kodları, potansiyel olarak düşmanca olarak değerlendirmelidir.Bilinmeyen kodlarıkripto cüzdanlarınızı, özel anahtarlarınızı veya seed phrase'lerinizi barındıran bir makinede asla çalıştırmayın veya hata ayıklamayın. Bunun yerinekumlanmış ortamlarveya harici test veya hata ayıklama için özel, izole edilmiş sanal makineler kullanın.

-

Bağımlılıkları Denetleyin:Web3 dünyası NPM gibi paket yöneticilerine büyük ölçüde dayanmaktadır. Geliştiriciler, herhangi bir projeyi klonladıklarında bağımlılıklarıdenetleme alışkanlığı geliştirmelidir.Risk işaretlerine dikkat edin: düşük indirme sayılarına sahip paketler, yeni bir versiyonla ani ve şüpheli işlevsellik, ya da yüksek riskli izin talepleri.

-

Kaynağı Doğrulayın:Klonlamadan önce, GitHub organizasyonunun veya kullanıcısının meşruiyetini hızlıca doğrulayın. Taahhüt geçmişine, topluluk katılımına ve katkı kaydına bakın. Bir profil şüpheli derecede yeni görünüyorsa veya saldırı deposu dışında etkin değilse, son derece dikkatli olun.

Güvenlik Paylaşılan Bir Sorumluluktur

Saldırganların odak noktasıon-chain akıllı sözleşmelerdenoff-chain geliştirici uç noktalarınakaymasıWeb3 güvenlik zorluklarında yeni bir dönemi işaret ediyor. Web3 mülakat dolandırıcılığı, sadece yanlış giden bir iş başvurusu hakkında bir uyarı hikayesi olmaktan çok daha fazlasıdır; bu durum, geliştirici topluluğu içindesıfır güven (zero-trust)yaklaşımına yönelik temel bir kültürel değişim ihtiyacını vurguluyor. Güvenlik, sona eklenen bir özellik olmadığı gibi, yalnızca güvenlik denetçilerinin alanı da değildir. Bu birbirine bağlı, yüksek değerli dijital ekosistemde, koruma sorumluluğu — testi hazırlayan kurumsal işe alım ekibinden klonlama butonuna tıklayan bireysel geliştiriciye kadar — her bir katılımcıya düşmektedir. Bunu yapmamak, bir sonraki, daha karmaşık sömürüye kapıyı ardına kadar açık bırakır.

Referans:

SlowMist -Bir Tehdit Raporu: Web3 Mülakat Dolandırıcılığını Açığa Çıkarmak, 12 Ağustos 2025